O meglio, l’unica che è stata fatta, da parte dell’ente, è stato un misero avviso sul proprio sito, il 15 aprile, per comunicare che c’erano problemi tecnici e che gli “esperti erano già al lavoro per risolvere la problematica”. Poi, il silenzio. Null’altro. Il vuoto cosmico.

Questo è esattamente l’esempio di come NON gestire una comunicazione verso gli utenti in caso di una dispersione di dati.

Ma vediamo che cosa è successo.

Il 15 aprile scorso, appunto, si è verificato un attacco ransomware da parte della cyber gang LockBit 2.0. Inizialmente era solo un’ipotesi che fosse un attacco informatico, ma col passare delle ore lo scenario andava sempre più rafforzandosi anche per precedenti data breach già subiti dal sistema sanitario nazionale proprio da parte della stessa gang. Passano i giorni, e nonostante il 21 aprile il gruppo criminale rivendica l’attacco attraverso la sua pagina web, dando l’ultimatum per il 29 aprile per un riscatto – che ancora oggi non è dato sapere di che entità – pena la pubblicazione degli oltre 27.000 file trafugati, l’azienda sanitaria non da ancora nessun tipo di informazione in merito.

Addirittura, ad ultimatum scaduto e pubblicazione di dati, tra cui moltissimi particolari (ex sensibili), l’ASP Messina non da segni vitali riguardo ad una comunicazione verso gli utenti. Esattamente il contrario di quelle che sono le disposizioni normative previste dal GDPR.

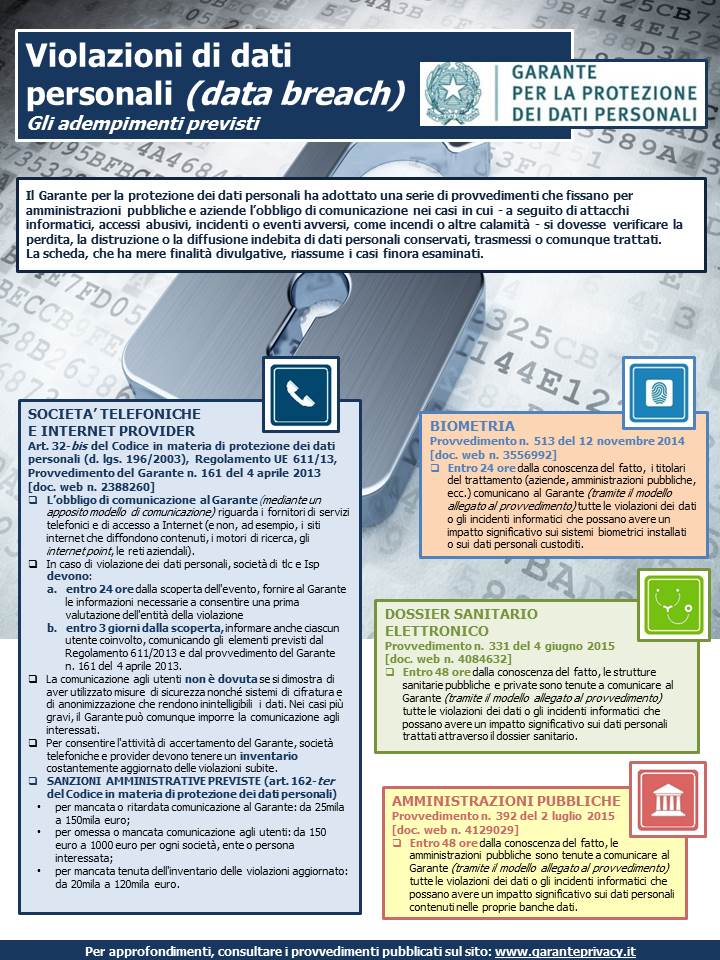

Infatti, in caso di data breach, l’azienda che lo subisce deve informare entro 48 ore dall’avvenuto attacco sia il Garante (che in questo caso non sappiamo se è stato reso partecipe della notifica dell’avvenuta violazione) che gli utenti stessi nel caso che i dati trafugati siano riconducibili agli interessati, quindi non anonimizzati, come si è potuto constatare al momento della pubblicazione dei file rubati. L’infografica fornita direttamente dal Garante Italiano per la protezione dei dati personali tramite il sito istituzionale è un’ottima sintesi delle disposizioni della normativa vigente.

Ma perché è così facile per un qualsiasi malintenzionato accedere a dati che dovrebbero essere tutelati, e in questo caso tutelati con tutte le misure possibili e immaginabili?

Da analisi effettuate da varie aziende di cybersecurity si è potuto notare come il sito dell’ASP Messina – così come tanti altri siti di enti statali – sia stato pressochè lasciato a sé stesso, senza più aggiornamenti sia sul fronte del CMS utilizzato dalla versione WordPress con cui è stato costruito il sito, sia senza più aggiornamenti dei vari plugin installati, lasciando scoperti così dei passaggi attraverso cui infiltrarsi con malware (e in questo caso un ransomware) che una volta immessi anche da un piccolo varco, si propagano distruggendo, o rendendo inoperabili, o indisponibili, i dati presenti nella banca dati dell’azienda o, come in questo caso, copiando (e riportando su una banca dati esterna) e criptando (verso l’azienda e i suoi utenti) i dati stessi.

Non si può pensare che una volta creato un sito, questo non abbia più bisogno di aggiornamenti tecnici per la sua sicurezza, quando si trattano dati personali e a maggior ragione quando si trattano dati particolari che possono impattare in maniera considerevole sulla vita degli interessati.

Pochi mesi fa il Garante italiano, attraverso la figura dell’avv. Guido Scorza, in un’intervista sull’operato per il nuovo anno 2022 del Collegio, affermava che è ormai ora di passare a controlli più serrati sull’applicazione delle norme del Regolamento Europeo, operativo ormai da 2 anni.

Noi, con un pizzico di malizia in più, ci chiediamo cosa succederebbe se ogni cittadino interessato da un data breach iniziasse a richiedere i danni alle aziende che non hanno messo in opera ogni possibile tutela del dato in suo possesso.

Lascia un commento